Fin janvier se tenait le 8e forum international de la cybersécurité au Grand Palais de Lille. Récit d'une infiltration au cœur de la menace cybernétique et de sa riposte.

Fin janvier se tenait le 8e forum international de la cybersécurité au Grand Palais de Lille. Récit d'une infiltration au cœur de la menace cybernétique et de sa riposte.

Ce jour-là, les alentours du palais des expositions ont des faux airs de salon de l'armement, où les képis et uniformes de hauts gradés côtoient les cravates sombres. On croise des délégations étrangères, des Mercedes aux vitres noires garées juste devant la grande entrée.

Certains ont eu l'immense privilège d'apercevoir Bernard Cazeneuve, Mariano Rajoy ou l'expert en sécurité et terrorisme Alain Bauer, alias « Gros Bobo »1. Nous, nous tombons sur quelques étudiants aux mines dépitées : « On est venus de Caen juste pour le salon. On pensait parler informatique, on se retrouve dans un salon de la défense ».

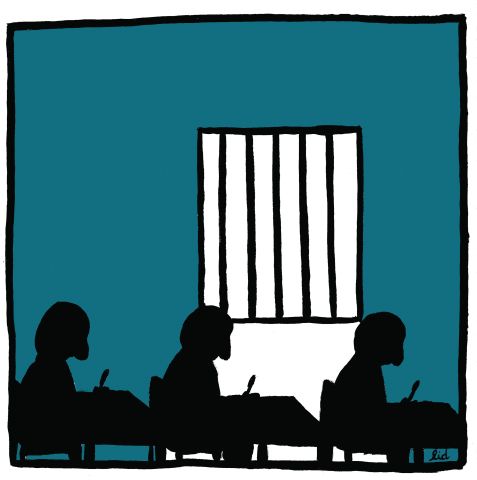

La gueule de l'emploi

Sécurité ou pas, nous n'avons pas trop de mal à nous faufiler à l'intérieur. Start-up, grosses boîtes et ministères se partagent le moindre mètre carré de stand, la foule est dense, les écrans omniprésents. Pas le temps de nous familiariser avec les lieux, qu'on nous interpelle : « Vous êtes étudiants ? » Il faut croire que nous n'avons pas trop la tête de fonctionnaires de la défense. La jeune femme qui nous aborde fait son métier : elle est chasseuse de têtes. Elle traque tous ceux qui peuvent ressembler, de près ou de loin, à des étudiants ou des geeks. Ceux qui portent des jeans, en somme. Face à la pénurie de cerveaux, la concurrence à l'embauche est rude. Elle nous fait miroiter des carrières chez Airbus ou Dassault Systèmes : des CDI, des vrais. Nous sommes sur nos gardes, un mauvais geste et nous pourrions nous retrouver à pointer au Crédit lyonnais pour un salaire annuel à six chiffres.

Nous prenons la tangente pour trouver refuge dans une salle de conférence, où un film publicitaire tourne en boucle en attendant le début de la rencontre. Réalisation rythmée, musique anxiogène et action effrénée : une pub à l'américaine réalisée à grands frais par Orange Cyberdéfense, la branche sécurité de l'opérateur. On y voit un couple de hackers infiltrés en entreprise, repérés, avant d'être traqués et mis hors d'état de nuire par leur employeur. Ambiance.

La conférence est du même acabit : dans le monde numérique, la menace est partout et la traque est lancée. « Si vous n'avez pas été piratés, c'est que vous ne le savez pas encore. On est tous concernés, c'est un peu comme la drogue, ça touche toutes les populations et ça rapporte gros », assène le représentant du service de police spécialisé, F.-X. Masson. Les données personnelles et industrielles sont l'or noir du XXIe siècle, avec ses trafics légaux et illégaux, ou quelque part entre les deux.

Les données, ça paie !

Dans ce monde numérique obsédé par la sécurité, il n'est pas toujours évident de s'y retrouver entre les « bons » et les « mauvais ». Il y a d'un côté ceux qui détournent des données personnelles pour s'en mettre plein les poches et de l'autre, les boîtes qui en font le trafic en toute légalité. « 30 % des entreprises monnayent leurs données légalement, de façon à peu près encadrée », avance le représentant des forces de l'ordre. Les chasseurs de têtes pistent les hackers. Ceux qui sont capables de percer des coffres-forts sont aussi ceux qui peuvent trouver les moyens de les renforcer.

La menace est partout, donc. Mais à qui profite-t-elle ? La réponse se trouve dans les allées du salon : des centaines d'entreprises, labellisées Euratech ou Silicon Valley, vendent leurs spécialités informatiques. De la détection d'attaque, de la protection renforcée, du cryptage, de l'hébergement hyper-sécurisé et autres « outils de provisionning sur moteur de workflow ». Bref, derrière l'écran de fumée, ce n'est rien d'autre que des verrous, des coffres-forts et des vitres blindées.

Si la plupart font leur beurre avec la sécurisation des données, d'autres poussent plus loin en cherchant à identifier les comportements suspects à plus ou moins grande échelle. C'est le Graal de la vidéosurveillance : pourquoi perdre son temps à regarder des heures de vidéo alors qu'un ordinateur peut émettre une alerte quand un individu s'attarde un peu trop longtemps devant un bâtiment, ou fait des gestes incongrus au milieu d'une foule ?

IBM, le mastodonte informatique américain, vante sa solution high-tech qui permet de traiter simultanément des millions de données bancaires, téléphoniques, de géolocalisation et de connexions diverses, pour les recouper et relever les anomalies. Qu'un même client multiplie les offres d'abonnement téléphonique pour bénéficier à plusieurs reprise du tout dernier smartphone à la mode, et l'alarme se déclenche.

Trafics d'octets

À quelques pas de là, un représentant de la CNIL nous explique comment n'importe quel individu peut être identifié avec précision à partir de trois points de géolocalisation : métro, boulot, dodo.

Parmi ces entreprises, il n'est pas évident de discerner qui vit de contrats publics, qui travaille pour qui et sert quels intérêts. Que l'État ait les moyens de fliquer les individus par leurs traces numériques, cela n'étonne plus personne. Qu'il s'en remette à des entreprises privées pour appuyer le sale boulot n'est pas moins inquiétant. Qui peut garantir les intentions de celui qui a entre les mains des outils de surveillance de plus en plus performants et intrusifs ?

D'un vendeur de sécurité à l'autre l'argument est toujours le même : la boîte « décline toute responsabilité quant à l'utilisation de ses produits ». Et, le cœur sur la main, d'assurer qu'elles choisissent leur client avec discernement et éthique. Nous voilà rassurés.

Tom Pastiche

1. Lire Mathieu Rigouste, « Même la terreur d’État industrielle ne peut rien contre un peuple uni et résolu », Article 11, 29/11/2011.